OpenAMによるシングルサインオンの概要(第4回)

「OpenAMを活用したシングルサインオン環境のご相談や、価格についてはお問合せ下さい!」

はじめに

2016年12月7日に『OpenAMによるシングルサインオンの概要』セミナーが開催されました。

かもめエンジニアリング株式会社 川村による講演を全4回に分けて紹介します。

第4回目は『シングルサインオン(SSO)を実現するOpenAMの導入事例』についての講演部分を紹介します。

講演資料について

本セミナーの講演資料は、以下のURLからダウンロードできます。

https://osslabo.doorkeeper.jp/events/54133

OpenAMの事例

OpenAMの導入事例について紹介します。

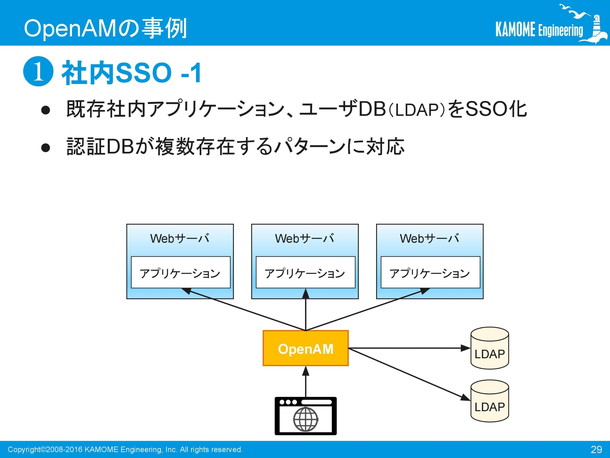

事例1「社内SSO(1)」

1回の認証で複数のLDAPに対して認証を行う事例で、一番よくあるパターンです。

認証DBが複数存在するパターンに対応

既存アプリケーションが複数あり、既存アプリケーションごとにLDAPが別々にある場合、既存アプリケーションのSSO化と同時に、複数のLDAPを統合する場合もあります。しかし、LDAPの統合を行えない場合もあります。

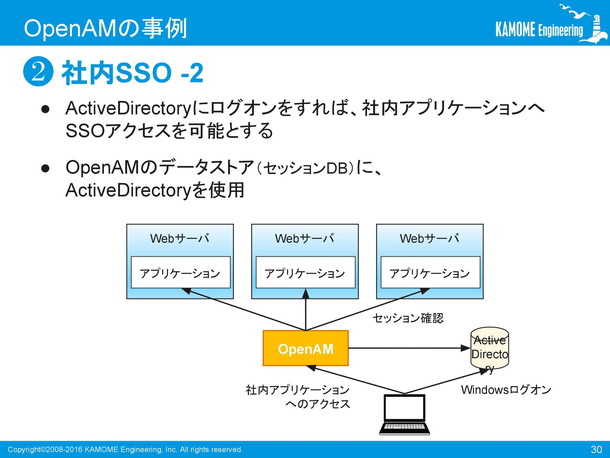

事例2「社内SSO(2)」

Active Directoryを使用した事例です。

アプリケーションにアクセスするためには、必ずWindowsログオンしなければならないため、セキュリティを向上させるメリットもあります。

処理の流れ

- ノートPCからActive Directoryに対するログオンを行います。

- ログオンしたらセッション情報がActive Directoryに作成されます。

- 社内アプリへのアクセスは、OpenAMがActive Directoryに対して「ログイン済みなのか?」を確認します。

- 社内のWindows(Active Directory)ログオンをしていれば、社内アプリケーションにアクセス可能となります。

事例3「ソーシャルログイン」

OpenAMの認証にソーシャルサイトを利用することも可能です。

OpenAMには、Facebook/Google/Microsoftなどのソーシャル認証設定がデフォルトで用意されており、ウィザード設定が可能です。そのため、設定が複雑とされるフェデレーションでも、比較的導入しやすくなっています。

OpenAMは、認証モジュールによって、LDAP/Active Directoryなどと外部連携できます。ソーシャル連携も外部連携(認証連携先)の1つという扱いであるため、LDAP認証とGoogle認証に大差はないと言えます。

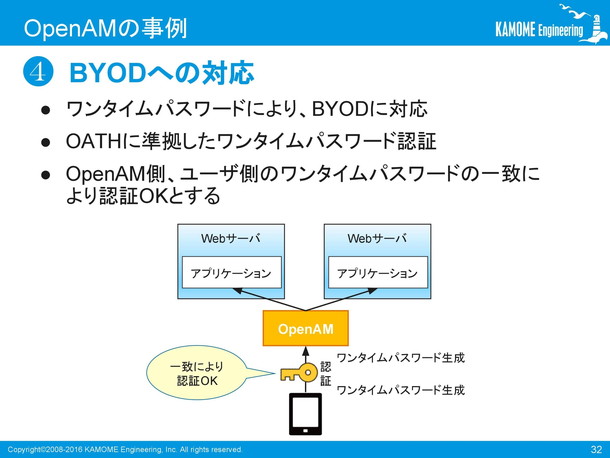

事例4「BYOD(私用端末)への対応」

BYOD(私用端末)を業務に使用する場合の事例です。

BYODに対するポリシー(私用端末使用の許可/拒否)は、企業ごとに異なります。BYODを利用する場合は、セキュリティを考慮して、ワンタイムパスワードなどで高いセキュリティを維持する必要があります。

OATHに準拠したワンタイムパスワード認証

OATHとは、オープン認証の仕組みです。Googleスマートフォン認証などでの6桁程度の数字を入力する方式です。

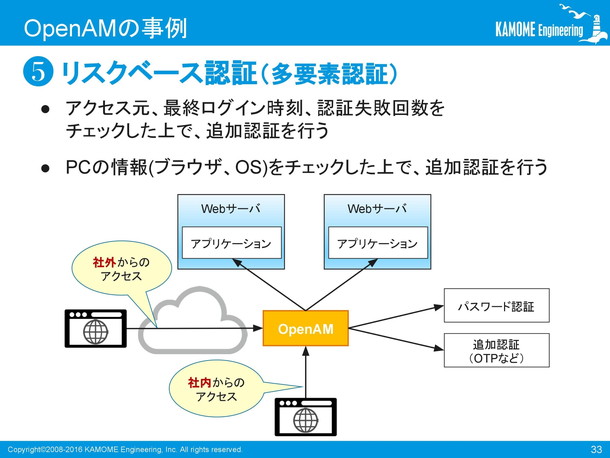

事例5「リスクベース認証(多要素認証)」

OpenAMでは、リスクベース認証機能も使用可能です。

銀行などのサイトでよく利用されている方式です。アクセス元/最終ログイン時刻などにより、追加認証を行います。

追加認証の種類

- アダプティブリスク認証(アクセス元/最終ログイン時刻チェックなど)

- デバイスプリント認証(ブラウザ種類/OS種類/画面解像度など)

アクセス元による追加認証例

社内からのアクセスについては「パスワード認証のみ」として、社外からのアクセスについては「パスワード認証+ワンタイムパスワード認証」でセキュリティを高めるなどの使い方ができます。

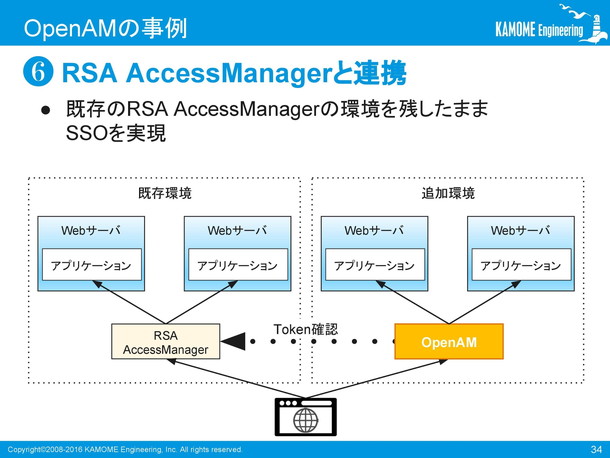

事例6「RSA AccessManagerと連携」

RSA AccessManagerとは

シングルサインオンシステムです。すでにサポートが終了しているため、移行を必要とします。

ポイント

既存RSA AccessManager環境にOpenAM環境を追加している事例です。RSA AccessManagerからOpenAMへ移行したいのですが、一度にすべてを入れ替えられないため、移行途中の状態です。

特徴

- OpenAM側で、RSA AccessManagerのトークンを確認します。

- RSA AccessManagerにログインすれば、OpenAM側での新たな認証が不要となる構成です。

まとめ

シングルサインオン(SSO)の方式は4種類。

- 「リバースプロキシ方式」 将来性を考える場合は最適

- 「エージェント方式」 期間/費用などのイニシャルコストをかけられない場合

- 「代理認証方式」 アプリケーションを改修できない場合

- 「フェデレーション方式」 フェデレーション対応アプリケーションである場合

OpenAMは非常に良く出来たオープンソースですが、スムーズな移行、運用には十分な準備が必要です。

- RSA事例のように移行について考える必要があります。

- GUIをそのまま運用で使用すると、初期化しなければならない事態になる可能性もあります。

- 最初から、検証環境を用意する必要性についても視野に入れる必要があります。

おわりに

第4回目となる今回は『シングルサインオン(SSO)を実現するOpenAMの導入事例』の部分について紹介しました。

講演資料について

本セミナーの講演資料は、以下のURLからダウンロードできます。

https://osslabo.doorkeeper.jp/events/54133

「OpenAMを活用したシングルサインオン環境のご相談や、価格についてはお問合せ下さい!」